På söndagen upplevde Loopring, det Ethereum-baserade ZK-rollup-protokollet, ett stort säkerhetsbrott. Denna incident resulterade i förluster som nådde miljontals dollar.

Attacken riktade sig mot Guardian plånboksåtervinningstjänst och utnyttjade en sårbarhet i tvåfaktorautentiseringsprocessen (2FA).

Loopring samarbetar med experter och myndigheter efter hacket

Looprings Guardian-tjänst låter användare utse betrodda plånböcker för säkerhetsuppgifter, till exempel att låsa en komprometterad plånbok eller återställa en om fröfrasen går förlorad. Hackaren kringgick denna tjänst och initierade obehöriga plånboksåterställningar med en enda vårdnadshavare.

Genom att kompromissa med Looprings 2FA-tjänst utgav sig hackaren för att vara plånbokens ägare. Detta gjorde det möjligt för hackern att få godkännande för återställningsprocessen, återställa ägandet och ta ut tillgångar från de drabbade plånböckerna. Exploateringen påverkade främst plånböcker som saknade flera eller tredje parts vårdnadshavare.

Läs mer om detta: 9 säkerhetstips för kryptoplånböcker för att skydda dina tillgångar

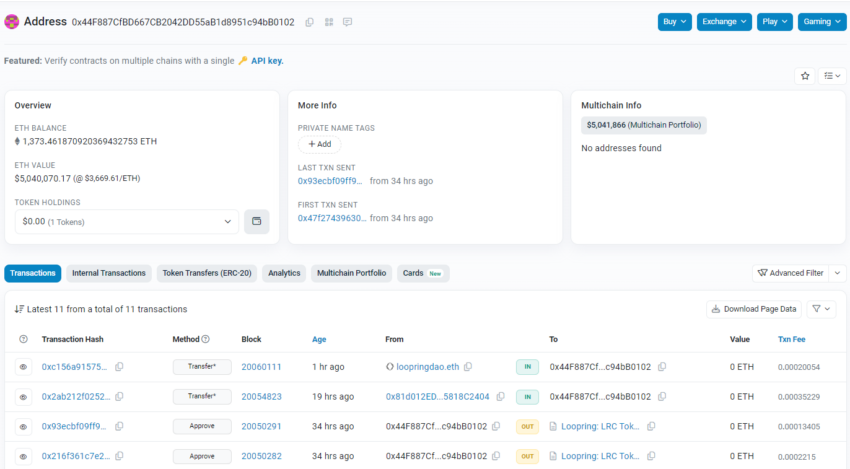

Teamet identifierade två plånboksadresser som var inblandade i överträdelsen. On-chain data indikerar att en plånbok dränerade cirka 5 miljoner dollar från de komprometterade plånböckerna, som nu helt har bytt till Ethereum (ETH).

Loopring förklarade att de samarbetar med Mist-säkerhetsexperter för att avgöra hur hackaren komprometterade deras 2FA-tjänst. De har också tillfälligt avbrutit Guardian-relaterade och 2FA-relaterade operationer för att skydda användare, vilket stoppade kompromissen.

“Loopring arbetar med brottsbekämpning och professionella säkerhetsteam för att spåra förövaren. Vi kommer att fortsätta att tillhandahålla uppdateringar så snart utredningen fortskrider”, tillade den.

Incidenten inträffade efter att kryptomarknadsdatainsamlaren CoinGecko utsattes för ett dataintrång via sin tredjepartsleverantör av e-posttjänster, GetResponse. Den 5 juni komprometterade hackaren kontot för en GetResponse-anställd och exporterade nästan 2 miljoner kontakter från CoinGeckos konto.

Denna angripare skickade sedan 23 723 phishing-e-postmeddelanden med hjälp av kontot för en annan GetResponse-klient. De skadliga aktörerna använde inte CoinGeckos domän för att skicka skadliga e-postmeddelanden.

CoinGecko försäkrade vidare sina användare att hackaren inte äventyrade deras konton och lösenord trots överträdelsen. De läckta uppgifterna inkluderade dock användarnas namn, e-postadresser, IP-adresser och de platser där e-postmeddelanden öppnades.

Läs mer på engelska: Topp 5 brister i kryptosäkerhet och hur man undviker dem

CoinGecko har rekommenderat användare att vara vaksamma som svar på överträdelsen, särskilt när de får e-postmeddelanden som utger sig för att erbjuda luftdroppar. Plattformen uppmanade också användarna att undvika att klicka på länkar eller ladda ner bilagor från oväntade e-postmeddelanden och följa rekommenderade säkerhetsåtgärder.

Disclaimer

All information på vår webbplats publiceras i god tro och endast för allmän information. Varje åtgärd som läsaren vidtar baserat på informationen på vår webbplats sker strikt på egen risk.