En farlig botnet kallad H2Miner har återkommit. Den kapar datorer för att i hemlighet bryta Monero (XMR) och ibland använda ransomware.

Cybersäkerhetsforskare säger att skadlig programvara har expanderat sedan den först dök upp 2019. Den nya versionen riktar sig nu mot Linux-servrar, Windows-datorer och molncontainrar.

En tyst virus kan använda din dator för kryptovaluta-gruvdrift

Enligt cybersäkerhetsföretaget Fortinet får angripare tillgång genom att utnyttja kända sårbarheter i programvara. Dessa inkluderar Log4Shell och Apache ActiveMQ, som många system fortfarande använder.

När de väl är inne installerar viruset ett verktyg som heter XMRig, en legitim öppen källkod miner.

Men istället för att be om tillåtelse körs det i bakgrunden och använder datorns processorkraft för att tjäna Monero åt hackarna.

H2Miner använder också smarta skript för att inaktivera antivirusverktyg. Den dödar andra miners som redan kan köras på systemet.

Sedan raderar den alla spår av sina handlingar. På Linux installerar den ett cron-jobb som laddar ner skadlig programvara var tionde minut.

På Windows ställer den in en uppgift som körs tyst var femtonde minut.

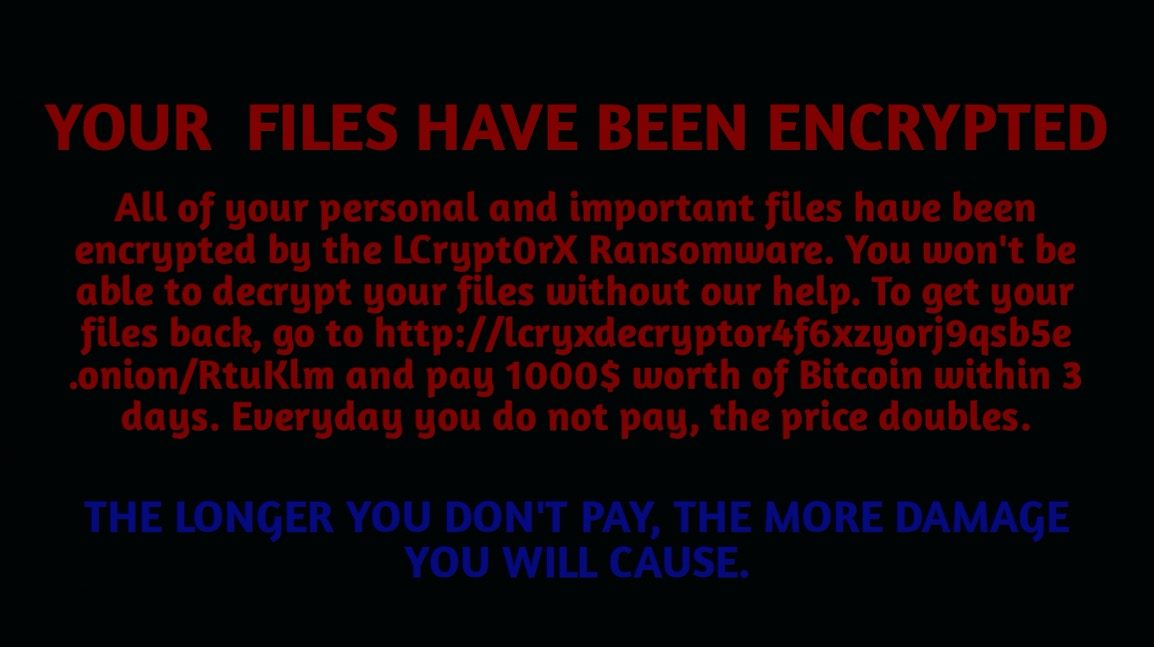

En ransomware-tvist orsakar mer skada

Viruset stannar inte vid kryptobrytning. En ny nyttolast, kallad Lcrypt0rx, kan också låsa din dator.

Det använder en enkel men destruktiv metod för att skriva över Master Boot Record—en viktig del av datorn som styr uppstart. Detta kan hindra systemet från att starta korrekt.

Ransomware lägger också till falska systeminställningar för att dölja sig själv och skapa beständighet.

Kampanjen utnyttjar billiga molnservrar och felkonfigurerade tjänster. När en maskin är infekterad skannar skadlig programvara efter andra system att infektera—särskilt Docker-containrar och molnplattformar som Alibaba Cloud.

Den sprider sig också via USB-enheter och går igenom antivirusprocesser och dödar dem en efter en.

Säkerhetsexperter varnar för att ta bort H2Miner kräver en djupgående rengöring. Du måste ta bort alla relaterade cron-jobb, schemalagda uppgifter och registerposter.

Om ens ett dolt skript överlever kan botnet installera sig själv igen och återuppta brytning av Monero i hemlighet.

Vad handlare och kryptoanvändare bör veta

Denna attack riktar sig inte direkt mot kryptoplånböcker. Istället stjäl den datorkraft för att generera nya Monero-mynt åt angriparna.

Risken är särskilt hög för självhostade noder, molnbrytare och oövervakade VPS-tjänster.

Om ditt system blir varmt eller saktar ner oväntat, bör du kontrollera efter ovanliga processer som sysupdate.exe eller återkommande utgående anslutningar.

Moneros sekretessfunktioner gör det attraktivt för angripare. Men för användare är den verkliga risken att förlora kontrollen över dina enheter—och omedvetet finansiera kryptobrott.

Disclaimer

All information på vår webbplats publiceras i god tro och endast för allmän information. Varje åtgärd som läsaren vidtar baserat på informationen på vår webbplats sker strikt på egen risk.