United States Federal Bureau of Investigation (FBI), Cybersecurity and Infrastructure Security Agency (CISA), Netherlands’ National Cyber Security Centre (NCSC-NL) och Europols European Cybercrime Centre (EC3) har utfärdat en gemensam varning för Akira ransomware.

Gruppen är ansvarig för attacker mot över 250 företag och kritiska infrastrukturenheter sedan mars 2023, främst i Nordamerika, Europa och Australien.

Akiras utveckling och angreppstekniker

De kriminella bakom Akira-ransomware har fram till den 1 januari 2024 samlat in uppskattningsvis 42 miljoner dollar i lösenbetalningar. Denna malware har riktat sig mot olika sektorer, vilket orsakar omfattande oro för organisationer världen över.

Akira utvecklades ursprungligen i C++ och krypterade filer med ändelsen .akira. Nya varianter har dock dykt upp; från och med augusti 2023 började gruppen använda Megazord-ransomware, som är baserat på Rust, och lägger till ändelsen .powerranges till de krypterade filerna. I vissa fall används både Megazord- och Akira-varianterna samtidigt för att maximera skadorna

Läs mer här: Toppbedrägerier med kryptovaluta 2024

FBI och cybersäkerhetsforskare har spårat Akiras ursprungliga åtkomstmetoder. Vanligtvis utnyttjar de kända sårbarheter i Cisco VPN-tjänster som saknar multifaktorautentisering (MFA). De tar sig också in via fjärrskrivbordsprotokoll, spear phishing och komprometterade autentiseringsuppgifter.

När de väl är inne i ett nätverk skapar Akira-angriparna nya domänkonton för att upprätthålla persistensen. De använder sedan verktyg för att skrapa referenser som Mimikatz för att öka behörigheterna. Systemspaning och identifiering av domänkontrollanter utförs med hjälp av verktyg som SoftPerfect och Advanced IP Scanner, tillsammans med inbyggda Windows-kommandon.

Akira-aktörerna inaktiverar ofta säkerhetsprogram innan de rör sig i sidled över komprometterade nätverk. PowerTool har observerats stänga av antivirusprocesser för att undvika upptäckt.

För att stjäla känsliga data använder Akira-operatörerna exfiltreringsverktyg som FileZilla, WinSCP och molnlagringstjänster. De upprättar kommando- och kontrollkanaler med AnyDesk, RustDesk och Cloudflare Tunnel.

Akira-aktörerna är trogna modellen med dubbel utpressning och krypterar system efter att ha stulit data. Deras meddelande om lösensumma innehåller en unik kod och en .onion-URL för att kontakta dem. De anger inte ett initialt lösenbelopp, vilket pressar offren till förhandlingar.

Lösenbetalningar betalas i Bitcoin till kryptoplånbokadresser som tillhandahålls av hotaktörerna.

För att sätta extra press hotar Akiras hotaktörer dessutom att publicera exfiltrerade data på Tor-nätverket och har i vissa fall ringt upp drabbade företag, enligt FBI:s rapportering.

FBI, CISA, EC3 och NCSC-NL har utfärdat omfattande rekommendationer för Akira-hotaktörernas system- och nätverksidentifieringstekniker. Genom att implementera dessa åtgärder kan man avsevärt minska risken för en framgångsrik attack.

“FBI, CISA, EC3 och NCSC-NL rekommenderar att organisationer inte bara vidtar åtgärder, utan även genomför övningar, tester och validering av sina säkerhetsprogram. Detta bör göras mot de hotbeteenden som identifierats i MITRE ATT&CK for Enterprise-ramverket, enligt deras råd”, skriver CISA i sin rapport.

Läs mer här: Topp 5 brister i kryptosäkerhet och hur man undviker dem

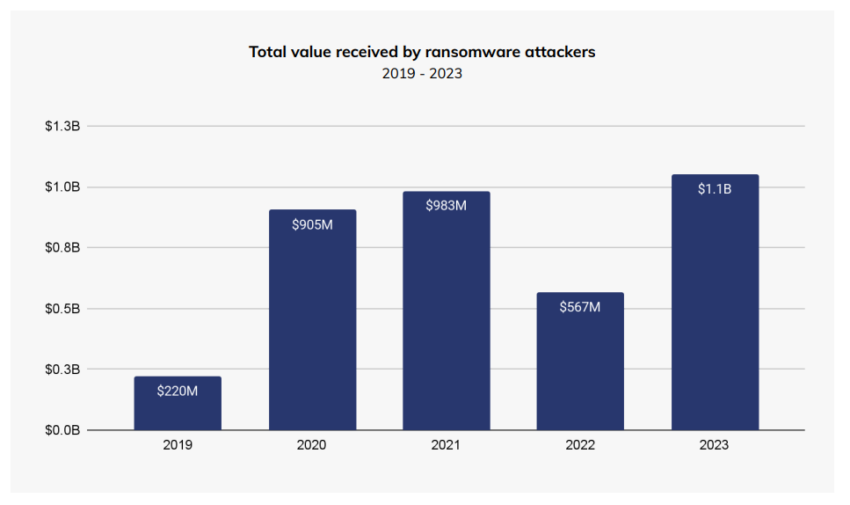

Enligt en Chainalysis-rapport från februari 2024 intensifierades ransomware-attackerna under 2023, med 1 miljard dollar som pressades ut från offren. Detta belyser det växande cyberhotet och behovet för organisationer att förbättra sitt cyberförsvar.

Trusted

Disclaimer

All information på vår webbplats publiceras i god tro och endast för allmän information. Varje åtgärd som läsaren vidtar baserat på informationen på vår webbplats sker strikt på egen risk.