En kryptohandlare förlorade 50 miljoner USD i Tether USDT efter att ha blivit offer för en avancerad “adressförgiftning”.

Den 20 december rapporterade blockchain-säkerhetsföretaget Scam Sniffer att attacken började efter att offret skickade en testtransaktion på 50 USD till sin egen adress.

Hur Address Poisoning-bedrägeriet gick till

Handlare gör ofta på detta sätt för att vara säkra på att de skickar pengar till rätt adress.

Men denna aktivitet gjorde att ett automatiskt script som styrdes av angriparen snabbt skapade en falsk plånboksadress.

Den falska adressen liknar mottagarens adress i början och slutet. Skillnader finns bara i mitten, vilket gör det svårt att upptäcka bedrägeriet snabbt.

Angriparen skickade sedan en mycket liten mängd kryptovaluta från den falska adressen till offrets plånbok.

Denna transaktion la den falska adressen i offrets transaktionshistorik, där de flesta plånböcker bara visar delar av adressen.

Offret använde sedan adressen från sin transaktionshistorik utan att kontrollera hela. Därför skickade handlaren 49 999 950 USDT direkt till angriparen istället för sin egen säkra plånbok.

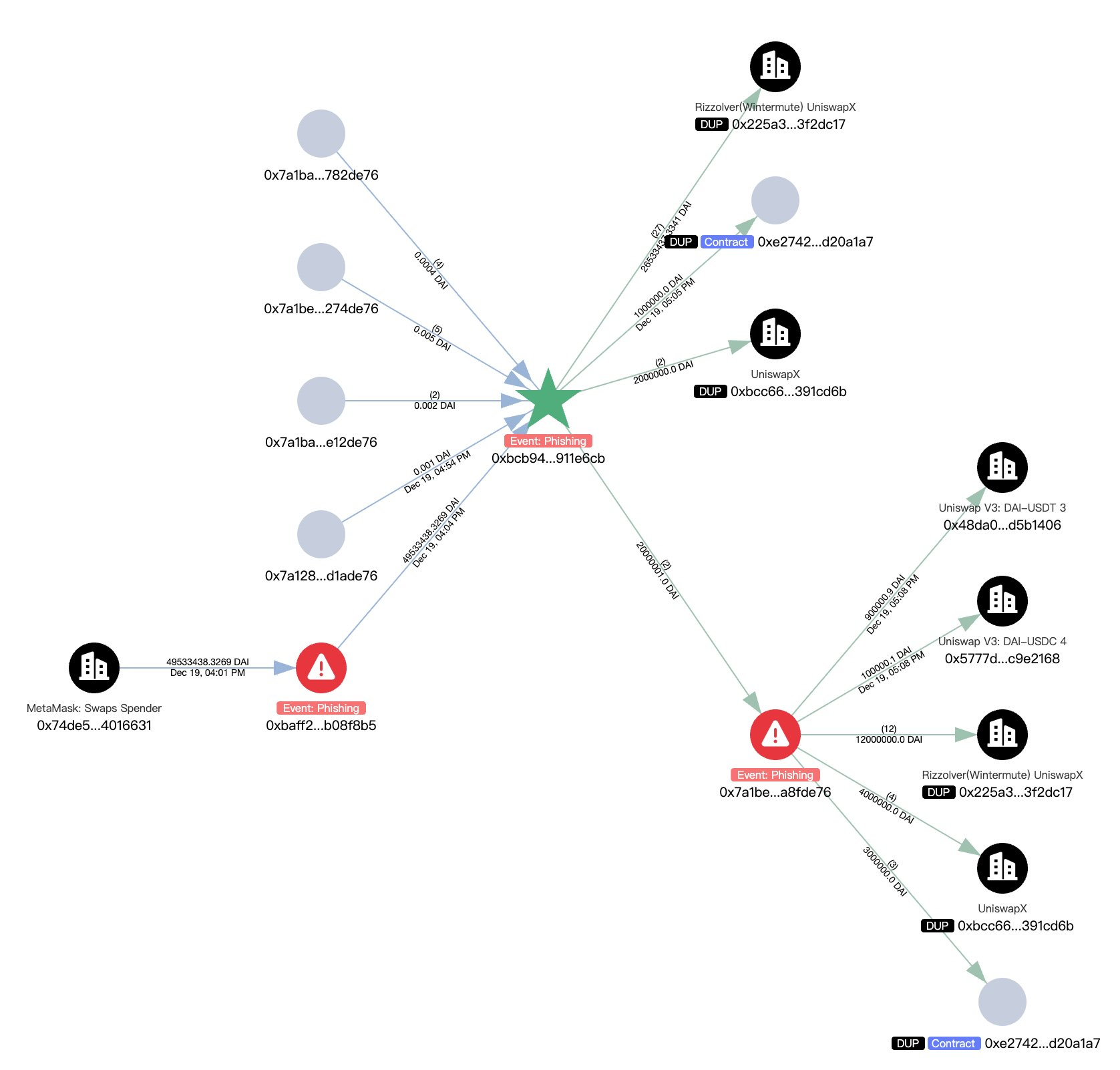

När angriparen fick pengarna, flyttade hen snabbt till att minska risken för beslag. Angriparen bytte direkt de stulna USDT, som utgivaren kan frysa, till DAI stablecoin via MetaMask Swap.

Angriparen växlade sedan beloppet till cirka 16 680 ETH.

För att ytterligare gömma spåren satte angriparen in ETH på Tornado Cash. Denna tjänst bryter länken mellan avsändare och mottagare.

Victim erbjuder belöning på 1 miljon USD

För att få tillbaka pengarna skickade offret ett meddelande på blockkedjan och erbjöd en vit hatt-belöning på 1 miljon USD i utbyte mot 98 % av de stulna pengarna.

“Vi har officiellt gjort en polisanmälan. Med hjälp av polis, cybersäkerhetsmyndigheter och flera blockchain-protokoll har vi redan samlat in mycket information om dina aktiviteter,” stod det i meddelandet.

Meddelandet varnade att offret skulle driva ärendet hårt i domstol om angriparen inte samarbetade inom 48 timmar.

“Om du inte samarbetar: Vi kommer att gå vidare via rättsliga och internationella kanaler. Din identitet kommer att hittas och delas med myndigheter. Vi kommer att driva åtal tills rättvisa skipas. Detta är inte en förfrågan. Du har en sista chans att undvika allvarliga följder,” skrev offret.

Händelsen visar en pågående svaghet i hur digitala plånböcker visar transaktionsinformation. Angripare utnyttjar användarnas beteende, inte någon brist i blockkedjekoden.

Säkerhetsanalytiker har ofta varnat för att plånboksleverantörers förkortning av adress-strängarna skapar risker.

Om detta problem inte löses, kommer angripare troligen att fortsätta utnyttja att användare bara kontrollerar de första och sista tecknen i adresser.