Enligt Malwarebytes riktar en sofistikerad malwarekampanj in sig på kryptohandlare. Kampanjen utnyttjar deras önskan om gratis premiumverktyg genom att sprida Lumma Stealer och Atomic Stealer (AMOS) informationsstjälande malware via Reddit-inlägg.

Denna skadliga programvara, som utger sig för att vara knäckta versioner av den populära handelsplattformen TradingView, tömmer offrens kryptovalutor och stjäl känslig personlig data.

Varning för kryptobedrägeri: Knäckt TradingView sprider skadlig programvara

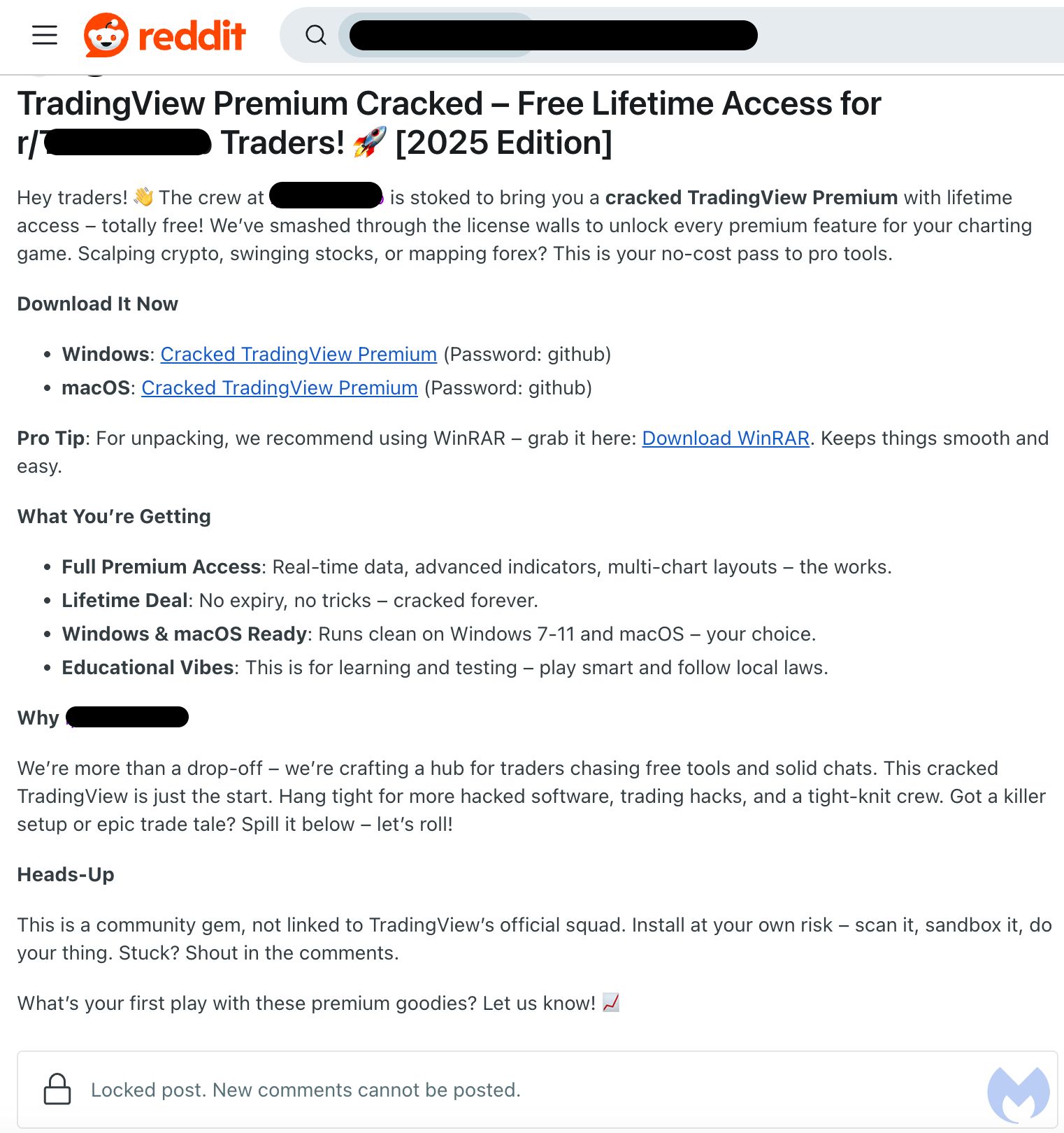

I sin senaste blogg varnade cybersäkerhetsföretaget att bedragare riktar in sig på kryptovalutafokuserade subreddits och erbjuder bedrägligt gratis livstidsåtkomst till TradingViews premiumfunktioner.

“Vi blev uppmärksammade på Mac- och Windows-stjälare som för närvarande distribueras via Reddit-inlägg riktade mot användare som sysslar med kryptohandel. Ett av de vanliga lockbetena är en knäckt programvaruversion av den populära handelsplattformen TradingView,” stod det i bloggen.

Löftet om en “knäckt” version—upplåsta premiumfunktioner utan kostnad—har visat sig vara ett oemotståndligt lockbete för intet ont anande användare. Men att ladda ner dessa olagliga versioner kommer till ett högt pris.

“Dessa två malwarefamiljer har orsakat kaos, plundrat offrens personliga data och gjort det möjligt för deras distributörer att göra betydande vinster, mestadels genom att ta över kryptovalutor,” tillade inlägget.

Noterbart är att Malwarebytes utredning belyste en sofistikerad malwarekampanj. Denna kampanj använder flera lager av fördunkling, föråldrad infrastruktur och social ingenjörskonst för att stjäla känslig data.

Vid granskning av de två nedladdningslänkarna fann Malwarebytes att filerna var värd på en orelaterad och misstänkt webbplats. Dessutom är de dubbelzippade och lösenordsskyddade. Detta indikerar att de inte är legitim programvara.

På Windows levereras malware via en fördunklad BAT-fil. Den kör sedan ett skadligt AutoIt-skript. Dessutom, enligt utredningen, kommunicerar denna malware med en server nyligen registrerad av en person i Ryssland.

Samtidigt identifierade Malwarebytes malwaren på macOS som en variant av AMOS, en informationsstjälande programvara som riktar sig mot Mac-system. Malwaren kontrollerar för virtuella maskiner för att försöka undvika upptäckt och avslutas om den upptäcker en.

Malwarestammen exfiltrerar känslig användardata, inklusive webbläsaruppgifter, kryptovalutainformation och personliga detaljer, till en server värd i Seychellerna.

“Det som är intressant med detta särskilda schema är hur engagerad den ursprungliga postaren är, genom att gå igenom tråden och vara ‘hjälpsam’ mot användare som ställer frågor eller rapporterar ett problem,” avslöjade utredningen.

Förutom denna malwarekampanj utgör andra nya hot betydande risker för kryptosamhället. Till exempel har Scam Sniffer avslöjat att hackare använder falska Microsoft Teams-sajter för att distribuera malware till kryptoanvändare. Detta leder i sin tur till dataintrång, stöld av inloggningsuppgifter, kapning av sessioner och tömning av plånböcker.

Detta kommer kort efter att Microsoft upptäckte StilachiRAT, en fjärråtkomsttrojan som specifikt riktar sig mot kryptoanvändare. StilachiRAT stjäl systeminformation, inloggningsuppgifter och digital plånboksdata, med fokus på 20 kryptovalutaplånbokstillägg på Chrome.

Samtidigt avslöjade Kasperskys tidigare rapport en annan oroande trend: cyberbrottslingar utpressar YouTube-influencers med falska upphovsrättsanspråk. Utpressningen tvingar dem att marknadsföra en kryptovaluta-gruvtrojan, SilentCryptoMiner, vilket ytterligare intensifierar de säkerhetsrisker kryptosamhället står inför.