Cisco Talos rapporterade att en nordkoreansk hackargrupp vid namn “Famous Chollima” har riktat attacker mot kryptojobbansökare i Indien. Denna grupp har tydligen ingen direkt koppling till Lazarus.

Just nu är det svårt att avgöra om dessa insatser var småstölder eller förberedelser för större attacker. Jobbsökare inom kryptoindustrin bör vara försiktiga framöver.

Nordkoreas kryptohack fortsätter

Nordkoreas Lazarus Group har ett formidabelt rykte för kryptobrott och utförde den största hackningen i branschens historia. Men det är inte landets enda Web3-kriminella verksamhet, eftersom Nordkorea har en stor närvaro inom DeFi.

Cisco Talos identifierade några senaste kriminella aktiviteter i Indien som tar en annan väg till kryptostöld:

Rapporter tyder på att Famous Chollima inte är ny; den har funnits sedan mitten av 2024 eller tidigare. I flera senaste incidenter har nordkoreanska hackare försökt infiltrera USA-baserade kryptoföretag som Kraken genom att ansöka till lediga jobb.

Famous Chollima gjorde tvärtom och lockade potentiella arbetare med falska ansökningar.

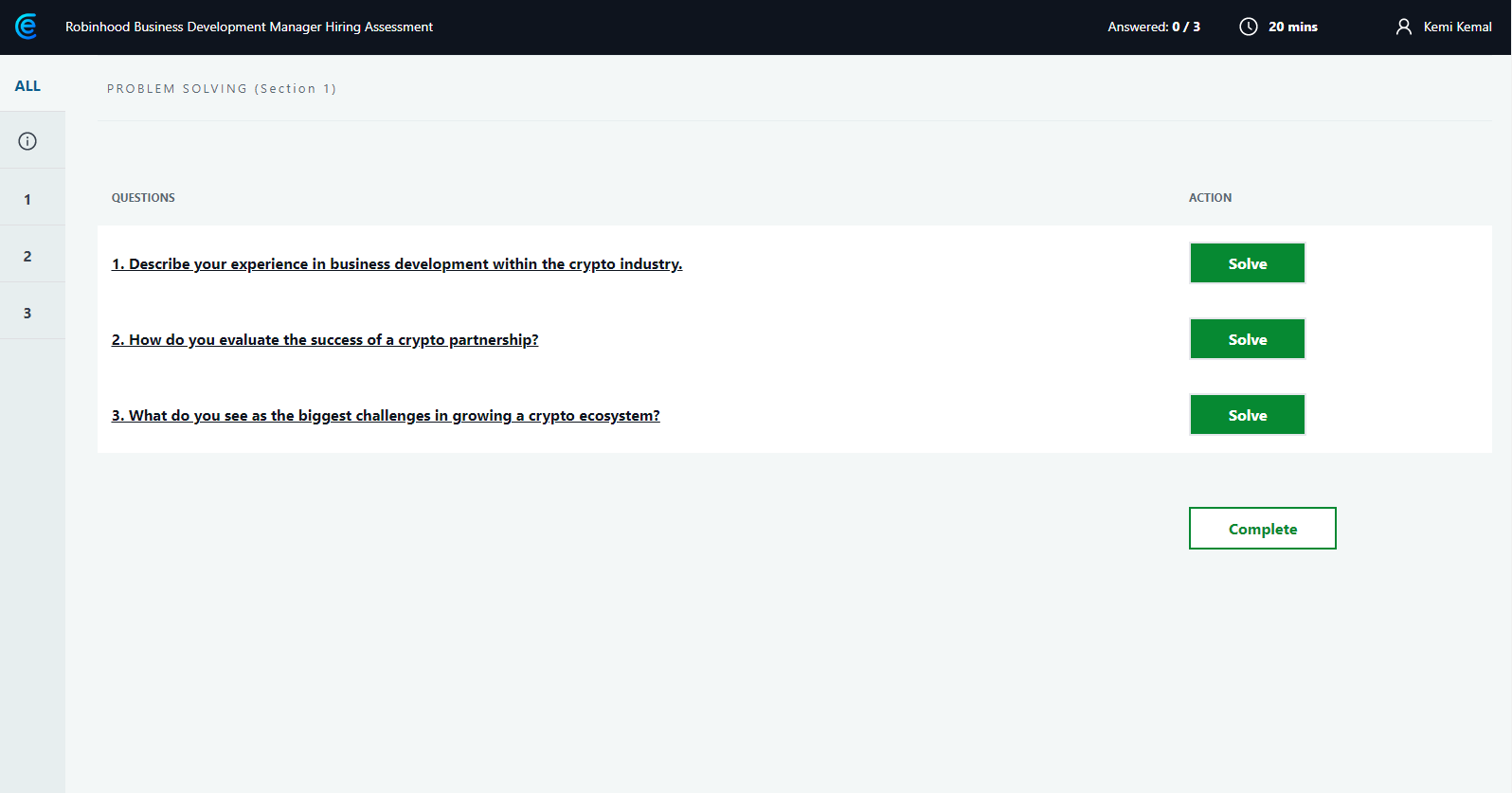

“Dessa kampanjer inkluderar… att skapa falska jobbannonser och färdighetstestningssidor. I den senare instrueras användare att kopiera och klistra in en skadlig kommandorad för att installera drivrutiner som behövs för att genomföra det sista färdighetstestet. [Drabbade användare är] främst i Indien,” hävdade företaget.

Jämfört med Lazarus formidabla rykte verkar Famous Chollimas nätfiskeinsatser mycket klumpigare. Cisco hävdade att gruppens falska ansökningar alltid skulle efterlikna kända kryptoföretag.

Dessa lockbeten använde inte någon av de verkliga företagens faktiska varumärken och ställde frågor som knappt var relevanta för de påstådda jobben.

Svälja betet

Offer lockas genom falska rekryteringssajter som utger sig för att vara kända teknik- eller kryptoföretag. Efter att ha fyllt i ansökningar bjuds de in till en videointervju.

Under denna process ber sajten dem att köra kommandoradsinstruktioner—påstått för att installera videodrivrutiner—som faktiskt laddar ner och installerar skadlig programvara.

När den är installerad ger PylangGhost angriparna full kontroll över offrets system. Den stjäl inloggningsuppgifter, webbläsardata och kryptoplånboksinformation, och riktar sig mot över 80 populära tillägg som MetaMask, Phantom och 1Password.

Nyligen, efter att ha avvärjt en skadlig programvaruattack, hävdade BitMEX att Lazarus använder minst två team: ett lågkompetensteam för att initialt bryta säkerhetsprotokoll och ett högkompetensteam för att genomföra efterföljande stölder. Kanske är detta en vanlig praxis i Nordkoreas hackarsamhälle.

Tyvärr är det svårt att dra några säkra slutsatser utan att spekulera. Vill Nordkorea hacka dessa sökande för att bättre utge sig för att vara jobbsökare inom kryptoindustrin?

Användare bör vara försiktiga med oönskade jobberbjudanden, undvika att köra okända kommandon och säkra sina system med slutpunktsskydd, MFA och övervakning av webbläsartillägg.

Verifiera alltid legitimiteten hos rekryteringsportaler innan du delar känslig information.