Cado Security har nyligen avslöjat att macOS-system inte är immuna mot skadlig programvara. Denna upptäckt rör en ny typ av malware-as-a-service (MaaS) kallad “Cthulhu Stealer”, som riktar sig mot macOS-användare genom bedrägliga metoder.

Uppkomsten av Cthulhu Stealer visar att inget system är helt säkert mot cyberhot.

Hur stjäl malware krypto från Mac-användare?

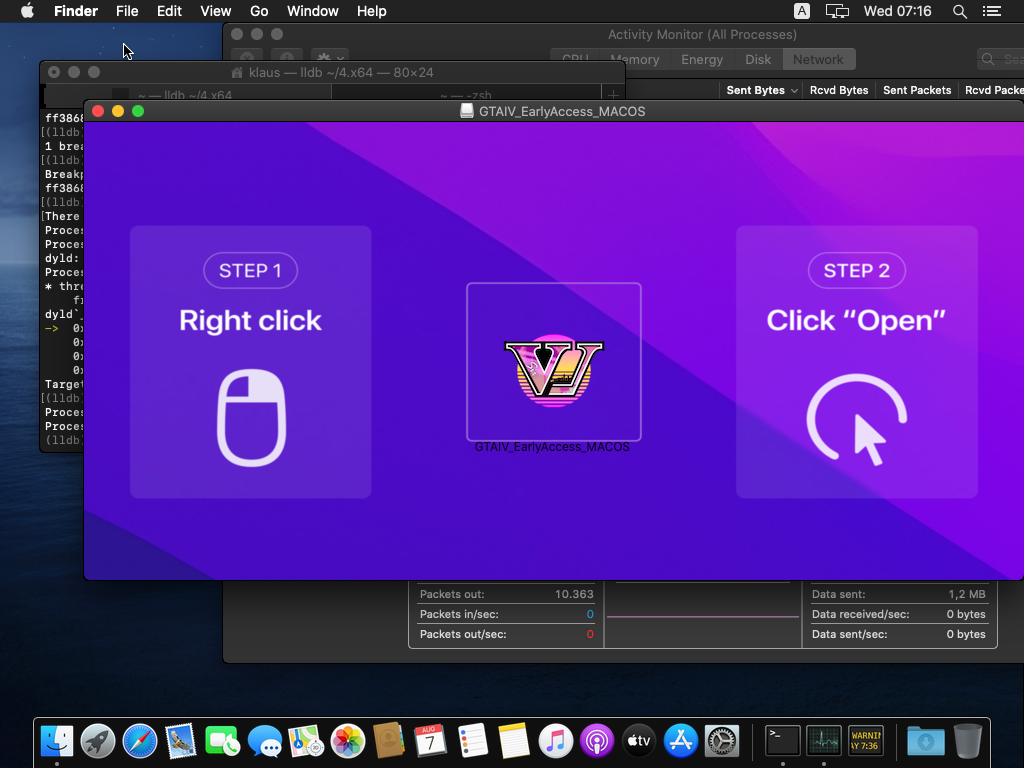

Cthulhu Stealer maskerar sig som legitima applikationer såsom CleanMyMac och Adobe GenP, samt programvara som påstår sig vara en tidig version av “Grand Theft Auto VI.”

När användaren monterar den skadliga DMG-filen uppmanas de att ange system- och MetaMask-lösenord. Denna initiala bedrägeri är bara början.

Läs mer: En guide till de bästa AI-säkerhetslösningarna 2024

Efter att ha matat in inloggningsuppgifterna använder malwaret osascript, ett verktyg för macOS, för att extrahera lösenord från systemets nyckelring. Denna data, inklusive information från kryptoplånböcker som MetaMask, Coinbase och Binance, kompileras till ett zip-arkiv. Arkivet, som identifieras med användarens landskod och tidpunkten för attacken, innehåller den stulna informationen.

Cthulhu Stealer stjäl även data från andra plattformar, inklusive:

- Chrome-tilläggsplånböcker

- Minecraft-användarinformation

- Wasabi-plånbok

- Nyckelringslösenord

- SafeStorage-lösenord

- Battlenet-spel-, cache- och loggdata

- Firefox-cookies

- Daedalus-plånbok

- Electrum-plånbok

- Atomic-plånbok

- Harmony-plånbok

- Electrum-plånbok

- Enjin-plånbok

- Hoo-plånbok

- Dapper-plånbok

- Coinomi-plånbok

- Trust-plånbok

- Blockchain-plånbok

- XDeFi-plånbok

- Webbläsarcookies

- Telegram Tdata-kontoinformation

Dessutom samlar Cthulhu Stealer detaljerad systeminformation såsom IP-adress, systemnamn och OS-version. Den skickar sedan denna data till en kommando- och kontrollserver (C2), vilket möjliggör för angriparna att förfinna sina strategier.

Bedragare tar ut 500 USD/månad för Cthulhu Stealer

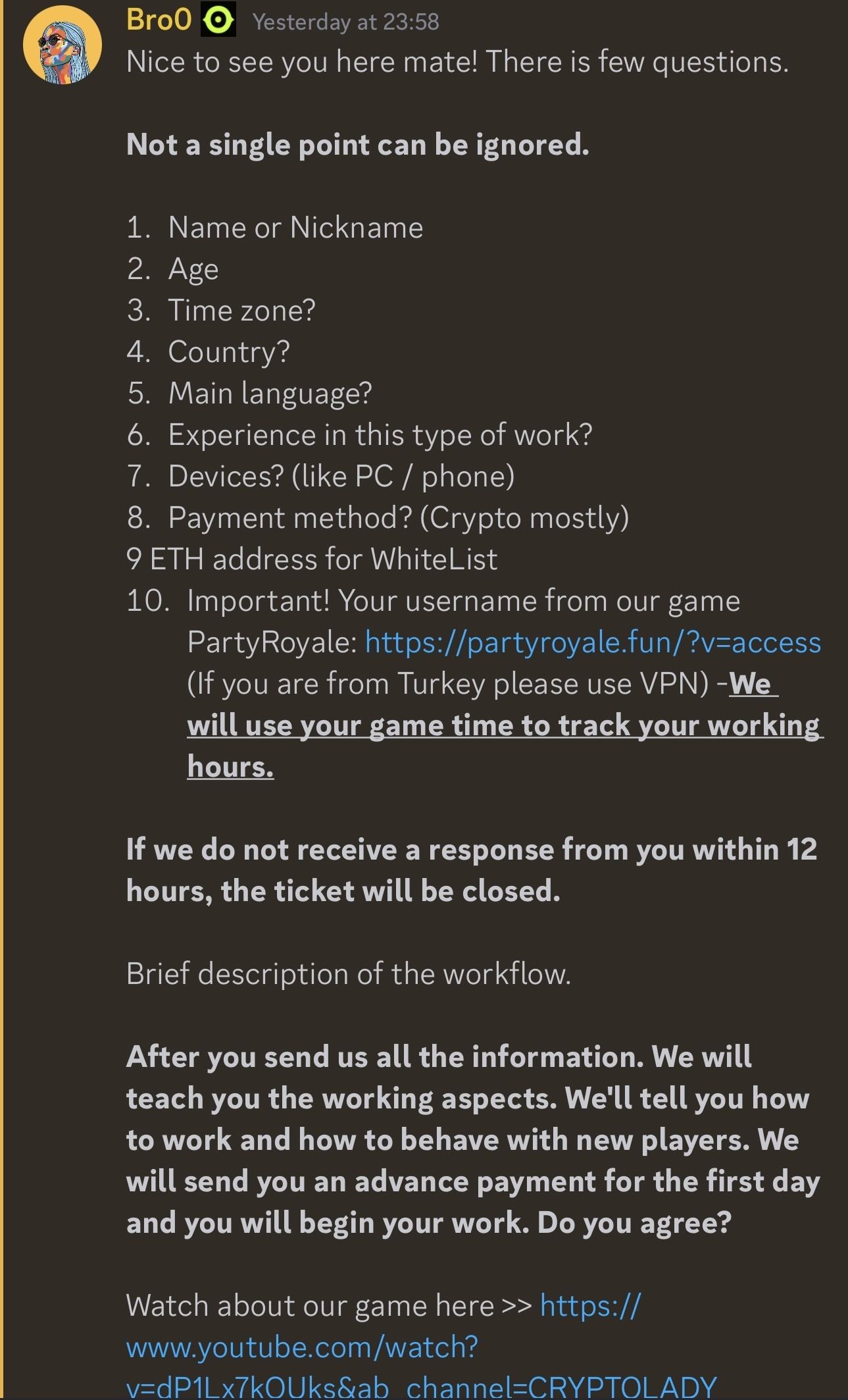

Bedragare använder olika strategier för att locka offer att installera malwaret. Till exempel poserar vissa bedragare på sociala medier som arbetsgivare som erbjuder jobb där nedladdning av mjukvara för att spåra arbetstid krävs. Dessa erbjudanden presenteras med en känsla av brådska, vilket pressar den potentiella offret att snabbt ladda ner applikationen.

Utvecklarna och affiliate-partners bakom Cthulhu Stealer, kända som Cthulhu Team, använder Telegram för att hantera sina operationer.

“Stealern hyrs ut till individer för 500 USD/månad, där huvudutvecklaren betalar ut en procentandel av intäkterna till affiliates baserat på deras distribution. Varje affiliate ansvarar för distributionen av malwaret. Cado har funnit att Cthulhu Stealer säljs på två välkända malware-marknadsplatser som används för kommunikation, skiljedom och annonsering av stealern, tillsammans med Telegram,” informerade Cado läsarna.

Läs mer: 9 tips för säkerhet i kryptoplånböcker för att skydda dina tillgångar

För att skydda sig bör användare installera pålitlig antivirusprogramvara som är specifikt utformad för macOS. De bör även vara försiktiga med jobberbjudanden som kräver omedelbara nedladdningar av mjukvara. Regelbundna programuppdateringar kan ytterligare minska risken för malware-infektioner.