En nordkoreansk hotaktör förbättrar nu sina social engineering-metoder. Gruppen använder AI-drivna lockbeten i hackerattacker mot kryptobranschen, enligt en ny rapport från Googles Mandiant-team.

Operationen visar att statligt kopplad cyberaktivitet mot digitala tillgångar fortsätter att utvecklas, särskilt sedan det ökade under 2025.

Falskt Zoom-samtal leder till skadeprogramattack mot kryptoföretag

I sin senaste rapport beskrev Mandiant en utredning om ett intrång mot ett FinTech-bolag inom kryptosektorn. Attacken kopplades till UNC1069. Gruppen är ekonomiskt motiverad, aktiv sedan minst 2018 och har koppling till Nordkorea.

”Mandiant har sett att denna hotaktör utvecklar sina metoder, tekniker, verktyg och målgrupper. Sedan minst 2023 har gruppen ändrat fokus från spear-phishing och traditionell finans till Web3-industrin. Exempel är centraliserade börser (CEX), mjukvaruutvecklare vid finansiella institutioner, högteknologiska företag och personer hos riskkapitalfonder,” står det i rapporten.

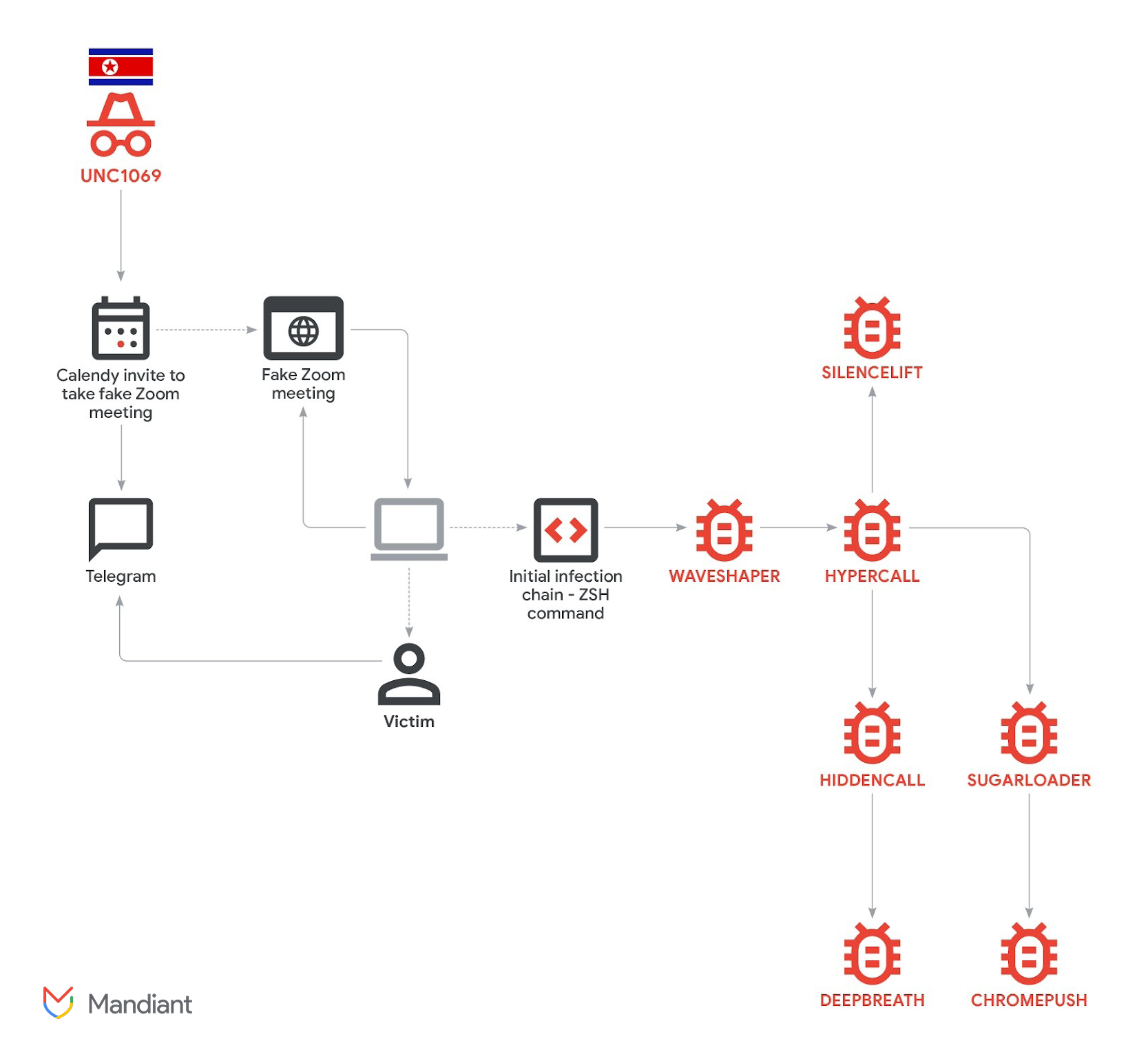

Enligt utredarna började intrånget med ett kapat Telegram-konto som tillhörde en chef inom kryptoindustrin. Angriparna använde det kapade kontot för att kontakta sitt offer. De byggde sakta upp förtroende och skickade sedan en inbjudan via Calendly till ett videomöte.

Länken ledde offret till en falsk Zoom-adress som låg på angriparnas egen infrastruktur. Under samtalet såg offret det som liknade en deepfake-video av en VD från ett annat kryptoföretag.

”Mandiant kunde inte hitta tekniska bevis för AI-modeller i just detta fall, men upplägget liknar en tidigare offentlig rapport där deepfakes troligen användes,” tillade rapporten.

Angriparna skapade intrycket av ljudproblem i mötet för att motivera nästa steg. De bad offret att köra felsökningskommandon på sin enhet.

Dessa kommandon, anpassade både för macOS och Windows, startade i hemlighet en kedja av infektion. Det ledde till att flera skadliga program installerades.

Mandiant identifierade sju olika skadeprogram som användes vid attacken. Verktygen kunde stjäla Keychain-lösenord, hämta kakor och inloggningsuppgifter från webbläsare, komma åt Telegram-sessioner och samla känsliga filer.

Utredarna menade att målet var dubbelt: att kunna stjäla kryptotillgångar men också samla data för framtida social engineering-angrepp.

Utredningen visade att angriparna placerade ovanligt mycket verktyg på en enda dator. Det tyder på en mycket riktad insats för att samla så mycket data som möjligt från offret.

Händelsen är en del av ett större mönster, inte ett enskilt fall. I december 2025 rapporterade BeInCrypto att nordkoreakopplade aktörer stal över 300 miljoner USD genom att utge sig för betrodda personer i falska Zoom- och Microsoft Teams-möten.

Omfattningen under året var ännu större. Totalt låg nordkoreanska hotgrupper bakom stölder av 2,02 miljarder USD i digitala tillgångar under 2025, en ökning på 51 % jämfört med året innan.

Chainalysis visade även att bedragargrupper kopplade till AI-tjänster är mycket mer effektiva än de utan sådana kopplingar. Företaget menar därför att AI sannolikt kommer att bli en standarddel i de flesta bedrägerier.

Eftersom AI-verktyg blir allt mer tillgängliga och avancerade, är det nu lättare än någonsin att skapa övertygande deepfakes. Den nära framtiden avgör om kryptosektorn kan anpassa sin säkerhet snabbt nog för att möta dessa hot.