En ny cyberhot uppstår från Nordkorea när dess statligt stödda hackare experimenterar med att infoga skadlig kod direkt i blockkedjenätverk.

Googles Threat Intelligence Group (GTIG) rapporterade den 17 oktober att tekniken, kallad EtherHiding, markerar en ny utveckling i hur hackare döljer, distribuerar och kontrollerar skadlig kod i decentraliserade system.

Vad är EtherHiding?

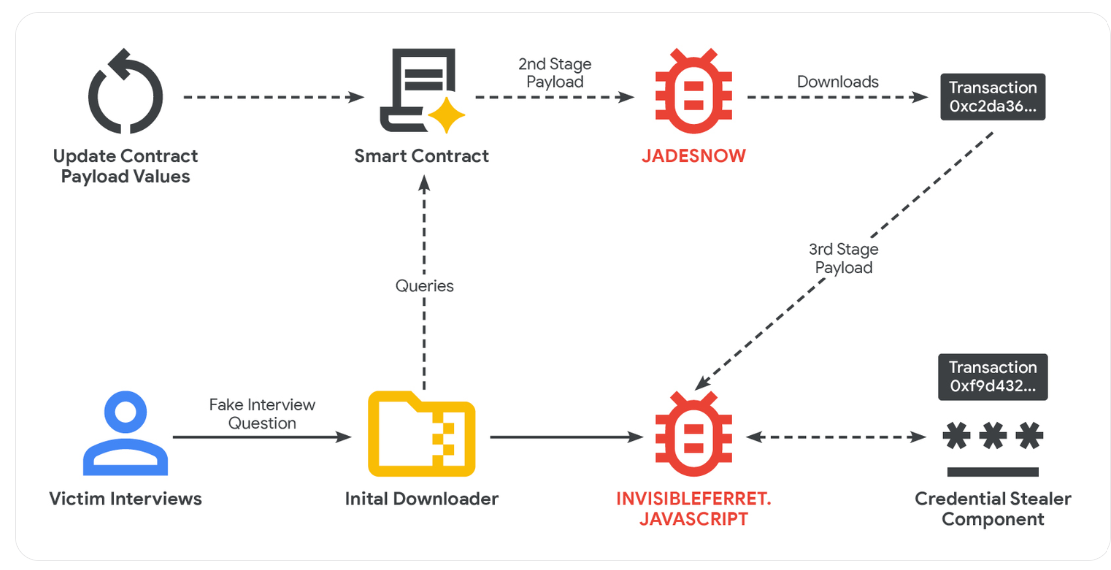

GTIG förklarade att EtherHiding låter angripare utnyttja smarta kontrakt och offentliga blockkedjor som Ethereum och BNB Smart Chain genom att använda dem för att lagra skadliga nyttolaster.

När en kod laddas upp till dessa decentraliserade liggare blir det nästan omöjligt att ta bort eller blockera den på grund av deras oföränderliga natur.

“Även om smarta kontrakt erbjuder innovativa sätt att bygga decentraliserade applikationer, utnyttjas deras oföränderliga natur i EtherHiding för att hysa och leverera skadlig kod på ett sätt som inte enkelt kan blockeras,” skrev GTIG.

I praktiken komprometterar hackarna legitima WordPress-webbplatser, ofta genom att utnyttja opatchade sårbarheter eller stulna inloggningsuppgifter.

Efter att ha fått tillgång, infogar de några rader JavaScript—kallad en “loader”—i webbplatsens kod. När en besökare öppnar den infekterade sidan, ansluter loadern tyst till blockkedjan och hämtar skadlig kod från en fjärrserver.

GTIG påpekade att denna attack ofta inte lämnar några synliga transaktionsspår och kräver lite till inga avgifter eftersom det sker utanför kedjan. Detta gör att angriparna kan agera oupptäckta.

GTIG spårade den första förekomsten av EtherHiding till september 2023, när det dök upp i en kampanj känd som CLEARFAKE, som lurade användare med falska webbläsaruppdateringar.

Hur man förhindrar attacken

Cybersäkerhetsforskare säger att denna taktik signalerar en förändring i Nordkoreas digitala strategi från att bara stjäla kryptovaluta till att använda blockkedjan själv som ett smygvapen.

“EtherHiding representerar en övergång till nästa generations skottsäkra hosting, där blockkedjeteknikens inneboende egenskaper omvandlas för skadliga ändamål. Denna teknik understryker den kontinuerliga utvecklingen av cyberhot när angripare anpassar sig och utnyttjar ny teknik till sin fördel,” uttalade GTIG.

John Scott-Railton, en seniorforskare vid Citizen Lab, beskrev EtherHiding som ett “tidigt experiment.” Han varnade för att kombinera det med AI-driven automation kan göra framtida attacker mycket svårare att upptäcka.

“Jag förväntar mig att angripare också experimenterar med att direkt ladda nollklicksexploater på blockkedjor som riktar sig mot system och appar som bearbetar blockkedjor… särskilt om de ibland är värd på samma system och nätverk som hanterar transaktioner / har plånböcker,” tillade han.

Denna nya attackvektor kan få allvarliga konsekvenser för kryptobranschen, med tanke på att nordkoreanska angripare är mycket produktiva.

Data från TRM Labs visar att nordkoreanska grupper redan har stulit mer än 1,5 miljarder USD i krypto tillgångar bara i år. Utredare tror att dessa medel hjälper till att finansiera Pyongyangs militära program och ansträngningar för att undvika internationella sanktioner.

Med tanke på detta, rådde GTIG kryptoanvändare att minska sin risk genom att blockera misstänkta nedladdningar och begränsa obehöriga webskript. Gruppen uppmanade också säkerhetsforskare att identifiera och märka skadlig kod inbäddad i blockkedjenätverk.